Statistiken zufolge gibt es mehr als eine Milliarde Malware-Programme. Täglich werden über eine halbe Million neue Malware-Programme entdeckt, und alle 60 Sekunden fallen vier Unternehmen Ransomware-Angriffen zum Opfer. Pop-up- und Spam-Werbung, eingefrorene oder ungewöhnlich langsame Systemfunktionen, wiederkehrende Systemabstürze, neue Ordner oder Dateien ohne Berechtigung, Umleitungen von beliebten Webseiten zu unbekannten Webseiten und ungewohnte Symbole auf deinem Desktop sind deutliche Anzeichen für eine Malware-Infektion.

Infektionen mit bösartiger Software können den Geschäftsbetrieb stören, das Vertrauen der Kunden erschüttern, den Ruf deines Unternehmens unwiderruflich schädigen, rechtliche Schritte gegen dich einleiten und verheerende finanzielle Auswirkungen haben. Um solche Probleme zu vermeiden, gibt es effektive Maßnahmen zur Vorbeugung von Malware-Infektionen für Firmen als auch Privatpersonen.

Mit dem abspielen des Videos stimmst du den Datenschutzrichtlinien (siehe Datenschutz) von Youtube zu.

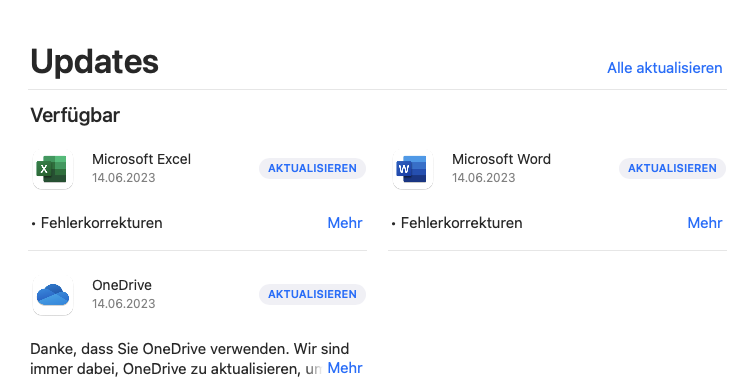

1. Halte deine Software auf dem neuesten Stand

Regelmäßige Software-Updates sind eine einfache und effektive Methode, um dich und dein Unternehmen vor Cybersecurity-Bedrohungen zu schützen. Sie stellen einen wichtigen Aspekt für die Sicherheit deines Systems dar. Wenn du deine Computer und Geräte nicht auf dem neuesten Stand hältst, können Betriebssysteme anfälliger für Cyber-Bedrohungen werden und Cyber-Kriminellen den Zugriff auf deine Geräte sowie die wertvollen Daten ermöglichen, die darauf gespeichert sind.

Diese Schwachstellen bieten böswilligen Akteuren die Möglichkeit, in dein System einzudringen und Malware einzuschleusen. Durch das regelmäßige Aktualisieren deiner Software minimierst du die Anfälligkeit und verhinderst, dass Bedrohungshandlungen in dein System eindringen können. Indem du die neuesten Updates und Patches installierst, werden potenzielle Sicherheitslücken geschlossen und die Stabilität und Integrität deines Systems verbessert.

Es ist wichtig zu beachten, dass Software-Updates nicht nur für das Betriebssystem, sondern auch für Anwendungen, Antivirenprogramme und andere Sicherheitssoftware durchgeführt werden sollten. Die Hersteller veröffentlichen regelmäßig Updates, um bekannte Sicherheitsprobleme zu beheben und neue Bedrohungen abzuwehren. Indem du diese Updates zeitnah installierst, gewährleistest du den bestmöglichen Schutz vor Cybersecurity-Risiken und hilfst dabei, deine Systeme sicher und geschützt zu halten.

In einigen Branchen und Unternehmen sind regelmäßige Software-Updates eine Voraussetzung, um die Einhaltung von Datenschutzbestimmungen und Sicherheitsstandards zu gewährleisten. Durch das Halten deiner Software auf dem neuesten Stand kannst du sicherstellen, dass du die erforderlichen Vorschriften erfüllst.

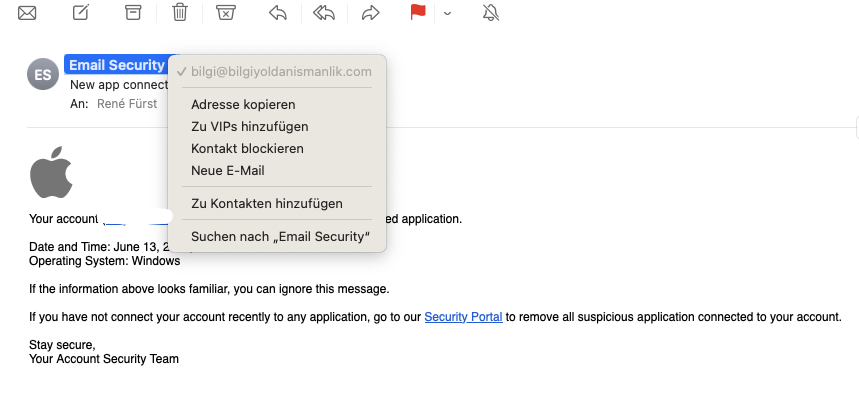

2. Sei vorsichtig bei E-Mail-Links und Anhängen

E-Mails und andere Nachrichtensysteme stellen einen gängigen Angriffsvektor dar, über den deine Geräte mit Malware infiziert werden können. Es ist daher ratsam, einen E-Mail-Dienst zu nutzen, der Schutzmechanismen gegen bösartige Links, Anhänge, betrügerische Absender und Phishing-Links bietet. Oftmals können Links oder Anhänge in E-Mails und Nachrichten heimlich Downloads auslösen oder direkt schädliche Software öffnen. Manche E-Mails enthalten auch Anleitungen, die es leicht machen, Makros und andere ausführbare Inhalte zu öffnen, die darauf abzielen, deine Geräte mit Malware zu infizieren.

Um solche Bedrohungen zu minimieren, solltest du folgende Maßnahmen ergreifen:

- Verwende einen zuverlässigen E-Mail-Dienst: Wähle einen E-Mail-Dienst, der über fortschrittliche Sicherheitsfunktionen verfügt, um bösartige E-Mails und betrügerische Links zu erkennen und zu blockieren. Dies kann dazu beitragen, dass schädliche Inhalte gar nicht erst in deinem Posteingang landen.

- Sei vorsichtig bei unbekannten Absendern und Links: Öffne keine E-Mails oder Nachrichten von unbekannten Absendern und klicke nicht blind auf Links oder Anhänge, insbesondere wenn sie verdächtig oder unerwartet erscheinen. Überprüfe die Echtheit des Absenders, bevor du auf etwas klickst oder herunterlädst.

- Aktualisiere und verwende Antivirensoftware: Stelle sicher, dass du eine aktuelle Antivirensoftware auf deinen Geräten installiert hast und halte diese regelmäßig auf dem neuesten Stand. Antivirenprogramme können schädliche E-Mail-Anhänge und Links erkennen und blockieren, bevor sie Schaden anrichten können.

- Sei vorsichtig bei E-Mails mit verdächtigen Anweisungen: Sei misstrauisch gegenüber E-Mails, die dich dazu auffordern, Makros oder ausführbare Dateien zu aktivieren oder Informationen preiszugeben. Überprüfe die Echtheit solcher E-Mails bei vertrauenswürdigen Quellen, bevor du auf sie reagierst.

- Sensibilisiere dich und deine Mitarbeiter: Schulungen und Sensibilisierungsmaßnahmen können helfen, das Bewusstsein für Phishing-Angriffe und andere Arten von betrügerischen E-Mails zu schärfen. Informiere dich über die gängigen Betrugsmethoden und teile dieses Wissen mit anderen, um das Risiko von Malware-Infektionen zu reduzieren.

Indem du diese Vorkehrungen triffst und sicherstellst, dass du einen sicheren E-Mail-Dienst verwendest, kannst du das Risiko von Malware-Infektionen über E-Mails und Nachrichtensysteme deutlich reduzieren.

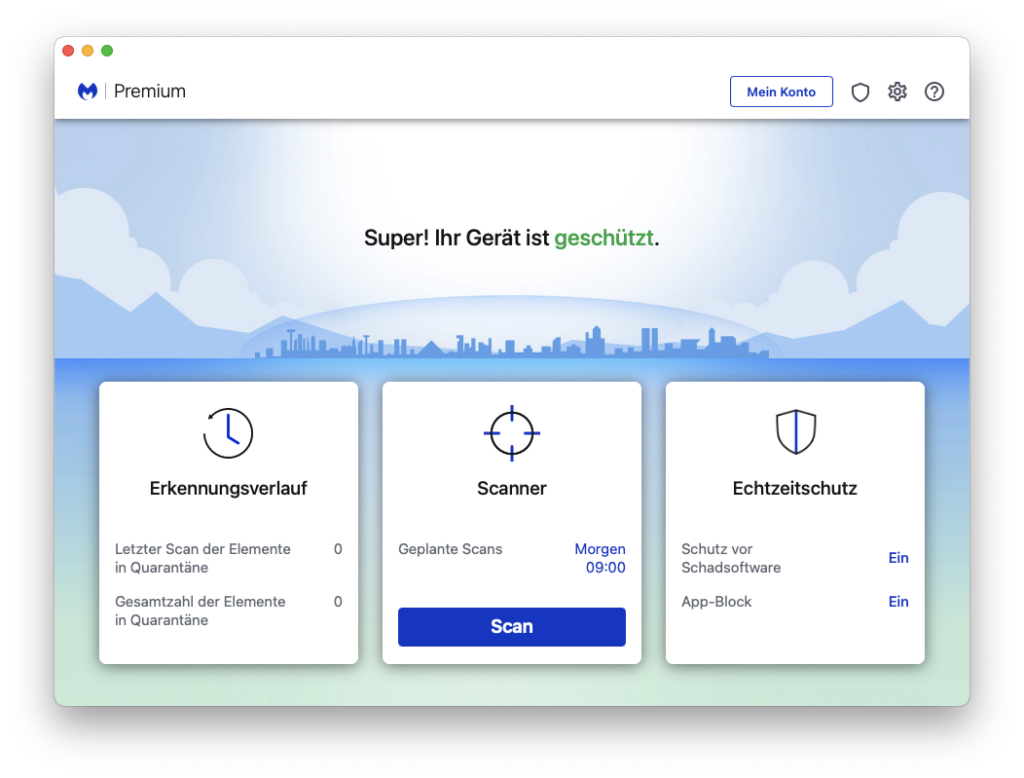

3. Installiere Anti-Malware oder Antiviren-Software

Anti-Malware- oder Antiviren-Software-Tools sind unverzichtbar, um deine Endgeräte sowie dein größeres Netzwerk vor einer Vielzahl von bekannten und neuen Malware-Bedrohungen zu schützen. Diese Tools bieten verschiedene Schutzstufen auf Browser-, Benutzergeräte-, Netzwerk- und Serverebene, um ein umfassendes Sicherheitsniveau zu gewährleisten.

Hier sind einige wichtige Punkte zum Einsatz von Anti-Malware- oder Antiviren-Software-Tools:

- Schutz vor bekannten Malware-Bedrohungen: Diese Tools verfügen über umfangreiche Datenbanken mit bekannten Malware-Signaturen. Sie scannen Dateien, Programme und E-Mails auf deinen Endgeräten und erkennen und entfernen bekannte Malware-Bedrohungen wie Viren, Trojaner, Spyware und Ransomware.

- Echtzeitschutz: Die meisten Anti-Malware- oder Antiviren-Tools bieten einen Echtzeitschutz, der verdächtige Aktivitäten überwacht und sofort auf Bedrohungen reagiert. Dadurch wird verhindert, dass schädliche Software in das System eindringt oder ausgeführt wird.

- Automatische Updates: Es ist wichtig, dass du eine Anti-Malware- oder Antiviren-Software wählst, die regelmäßig automatische Updates durchführt. Dadurch bleiben die Virendefinitionen auf dem neuesten Stand, um auch gegen neu auftretende Malware-Bedrohungen gerüstet zu sein.

- Scannen von Webseiten und Downloads: Viele Tools bieten Funktionen zum Scannen von Webseiten und Downloads, um sicherzustellen, dass keine schädlichen Inhalte aufgerufen oder heruntergeladen werden. Dadurch wird verhindert, dass Malware über das Surfen im Internet oder den Download von Dateien in das System gelangt.

- Zusätzliche Sicherheitsfunktionen: Einige Anti-Malware- oder Antiviren-Tools bieten zusätzliche Sicherheitsfunktionen wie Firewall-Schutz, Spam-Filterung und Schutz vor Phishing-Angriffen. Diese Funktionen erweitern den Schutz deiner Geräte und deines Netzwerks gegen verschiedene Arten von Bedrohungen.

Es ist wichtig, ein vertrauenswürdiges und zuverlässiges Anti-Malware- oder Antiviren-Tool auszuwählen und regelmäßige Scans durchzuführen, um eine optimale Sicherheit zu gewährleisten. Beachte jedoch, dass kein Tool zu 100% vor allen Bedrohungen schützen kann. Es ist daher ratsam, auch andere Sicherheitsmaßnahmen wie regelmäßige Software-Updates, sichere Zugriffskontrollen und sicheres Verhalten im Internet zu befolgen, um ein umfassendes Sicherheitsniveau zu erreichen.

4. Verwende ein sicheres Web-Gateway (Secure Web Gateway)

Ein sicheres Web-Gateway ist ein Netzwerksicherheitsgerät oder eine Softwarelösung, die entwickelt wurde, um Internetnutzer vor webbasierten Bedrohungen zu schützen. Es fungiert als eine Art Schutzbarriere zwischen dem Benutzer und dem Internet, indem es den eingehenden und ausgehenden Webverkehr überwacht, filtert und kontrolliert.

Ein sicheres Web-Gateway arbeitet auf verschiedenen Ebenen, um potenziell schädliche Inhalte zu erkennen und zu blockieren. Dazu gehören Funktionen wie:

- Malware-Erkennung: Das sichere Web-Gateway scannt den Webverkehr auf mögliche Malware-Infektionen und blockiert den Zugriff auf bösartige Websites oder Dateien.

- URL-Filterung: Es überprüft die URLs (Webadressen) auf schwarze Listen und blockiert den Zugriff auf Websites, die als gefährlich oder unerwünscht eingestuft sind. Dies umfasst bekannte Phishing-Websites, schädliche Domänen oder Websites mit unangemessenem Inhalt.

- Inhaltsfilterung: Ein sicheres Web-Gateway kann auch den Webinhalt filtern und unerwünschte oder unangemessene Inhalte blockieren, einschließlich pornografischem Material, Gewalt oder anderen nicht autorisierten Inhalten.

- Anwendungskontrolle: Es ermöglicht eine granulare Kontrolle über den Zugriff auf bestimmte Webanwendungen und blockiert den Zugriff auf nicht genehmigte oder unsichere Anwendungen wie Social-Media-Plattformen, Instant-Messaging-Dienste usw.

- Verschlüsselung und SSL-Inspektion: Da viele schädliche Aktivitäten in verschlüsseltem Webverkehr stattfinden, kann ein sicheres Web-Gateway die verschlüsselte Kommunikation analysieren und den Inhalt auf potenzielle Bedrohungen überprüfen.

Durch den Einsatz eines sicheren Web-Gateways können Unternehmen und Organisationen ihre Netzwerke und Benutzer vor verschiedenen webbasierten Bedrohungen schützen, Malware-Infektionen verhindern, die Einhaltung von Richtlinien gewährleisten und die Produktivität der Benutzer verbessern.

Brauche ich eine Web Application Firewall, wenn ich bereits ein Secure Web Gateway habe?

Eine sicheres Web-Gateway schützt die Nutzer innerhalb des Unternehmens vor dem Zugriff auf infizierte externe Websites oder unerwünschte Inhalte, die außerhalb des Unternehmens gehostet werden. Eine WAF (Web Application Firewall) schützt gehostete webbasierte Anwendungen vor Angriffen, die von externen Angreifern initiiert werden. Vereinfacht gesagt, schützen sicheres Web-Gateway die Nutzer und Web Application Firewalls die Anwendungen

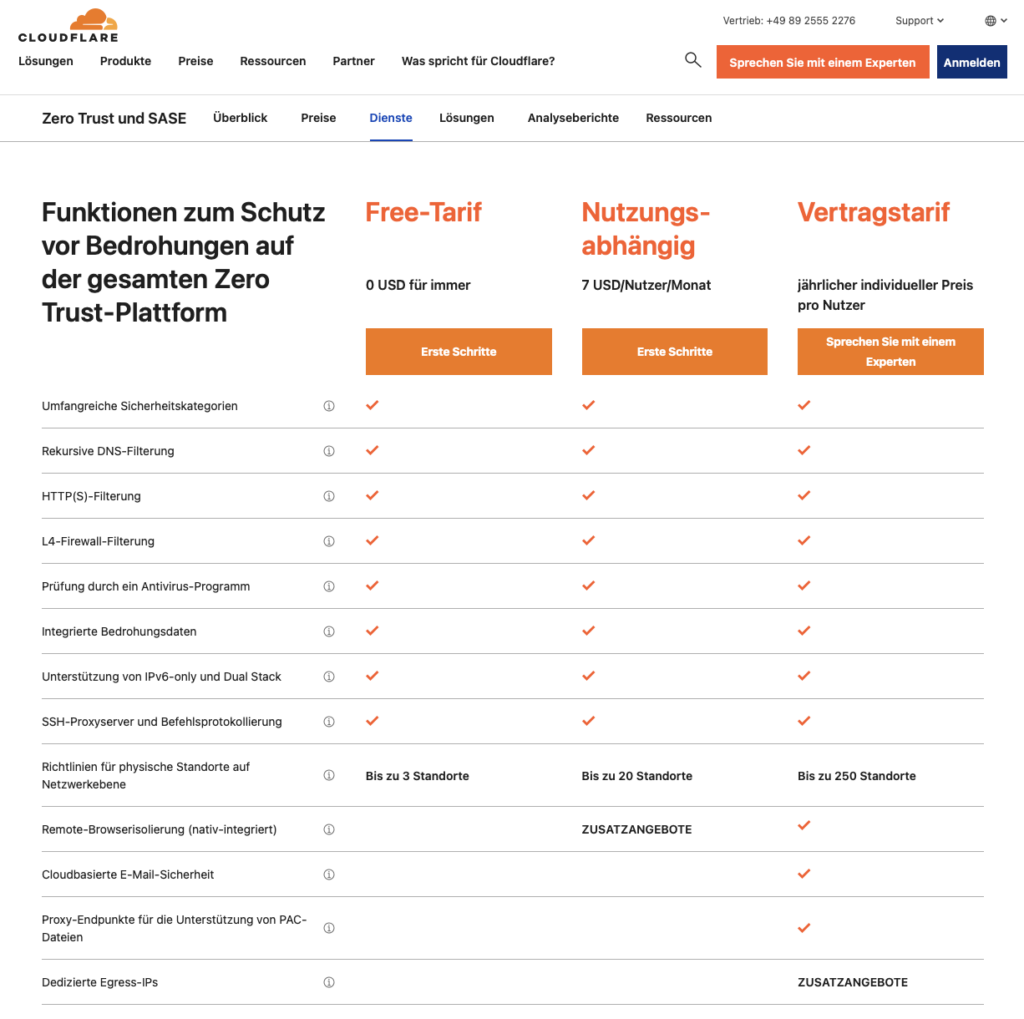

Cloudflare Gateway ist eine Web-Gateway Lösung die kostenfrei im Free-Tarif allen zur Verfügung steht.

5. 5. Implementiere Zugangskontrollsysteme

Bei der Zugriffskontrolle im Bereich der Datensicherheit wird festgelegt, wer auf bestimmte Informationen zugreifen darf. Dies ermöglicht es dir, sicherzustellen, dass nur autorisierte Personen - sei es virtuell oder physisch - auf die Daten zugreifen können, für die sie die entsprechende Berechtigung haben. Die Zugriffskontrolle befasst sich mit der Vergabe von Berechtigungen und der Beschränkung des Zugriffs, um Personen die Möglichkeit zu geben, bestimmte Aktionen wie Zugriff, Lesen, Ändern, Kommunizieren, Löschen oder anderweitiges Löschen von Daten auf einem geschützten Gerät auszuführen.

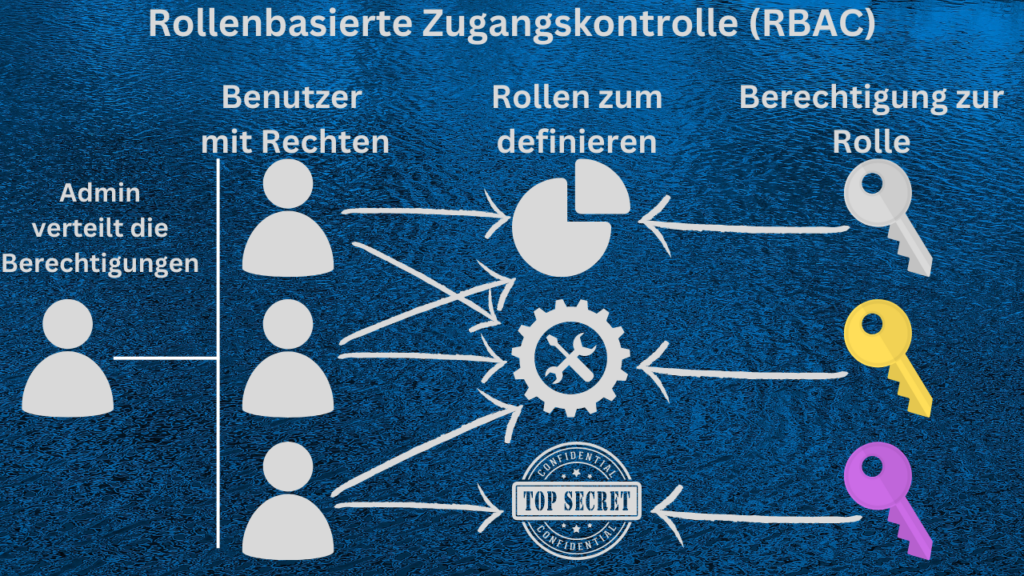

Zugangskontrollsysteme können technischer, administrativer oder physischer Natur sein und sollten je nach den spezifischen Bedürfnissen und Anforderungen deines Unternehmens implementiert werden. Es gibt verschiedene Zugriffskontrollmodelle, mit denen du vertraut sein solltest, darunter die diskretionäre Zugangskontrolle (DAC), die obligatorische Zugangskontrolle (MAC), die rollenbasierte Zugangskontrolle (RBAC) und die attributbasierte Zugangskontrolle (ABAC).

- Diskretionäre Zugangskontrolle (DAC): Bei DAC wird die Zugriffskontrolle den Benutzern selbst überlassen. Jeder Benutzer hat die Möglichkeit, Zugriffsrechte auf seine eigenen Dateien oder Ressourcen zu gewähren oder einzuschränken. Dieses Modell basiert auf den Zugriffsrechten, die einem bestimmten Benutzer oder einer bestimmten Gruppe von Benutzern erteilt wurden.

- Obligatorische Zugangskontrolle (MAC): Bei MAC wird die Zugriffskontrolle durch vordefinierte Sicherheitsrichtlinien und Klassifizierungen gesteuert. Jede Ressource und jeder Benutzer wird mit bestimmten Sicherheitsstufen oder -klassen versehen. Der Zugriff auf Ressourcen wird basierend auf diesen Sicherheitsstufen kontrolliert. Dieses Modell wird häufig in Umgebungen mit hohen Sicherheitsanforderungen eingesetzt, wie Regierungseinrichtungen oder militärischen Systemen.

- Rollenbasierte Zugangskontrolle (RBAC): Bei RBAC wird der Zugriff auf Ressourcen basierend auf den Rollen und Verantwortlichkeiten der Benutzer vergeben. Jeder Benutzer wird einer oder mehreren Rollen zugewiesen, die bestimmte Berechtigungen haben. Dies erleichtert die Verwaltung von Zugriffsrechten, da sie auf Rollenebene anstatt auf Benutzerebene definiert sind. RBAC wird oft in großen Organisationen eingesetzt, um eine effiziente und skalierbare Zugriffsverwaltung zu ermöglichen.

- Attributbasierte Zugangskontrolle (ABAC): ABAC basiert auf den Eigenschaften und Attributen von Benutzern, Ressourcen und Umgebungsfaktoren. Zugriffsentscheidungen werden anhand einer Richtlinie getroffen, die auf verschiedenen Attributen wie Benutzerrollen, Standort, Zeit oder anderen benutzerdefinierten Eigenschaften basiert. ABAC ermöglicht eine feinere Steuerung des Zugriffs auf Ressourcen und ist besonders nützlich in komplexen und dynamischen Umgebungen.

Die Implementierung dieser Zugangskontrollsysteme ermöglicht es Unternehmen, die Zugriffssicherheit zu verbessern, Datenschutzverletzungen zu verhindern und die Einhaltung von Richtlinien und Vorschriften zu gewährleisten. Indem der Zugriff auf Ressourcen auf eine angemessene Weise gesteuert wird, können Unternehmen ihre sensiblen Informationen schützen und unbefugten Zugriff verhindern.

Fazit

Die Verhinderung von Malware-Infektionen und die Stärkung der Cybersicherheit sind entscheidend für den Schutz deines Unternehmens. Durch den Einsatz zuverlässiger Anti-Malware-Software, regelmäßige Software-Updates, sichere Web-Gateways, Schulungen der Mitarbeiter und strikte Zugriffskontrollen kannst du das Risiko von Malware-Infektionen reduzieren. Ergänzend dazu sind regelmäßige Backups, Netzwerkschutz und die Aktualisierung von Sicherheitsrichtlinien wichtig. Mit diesen Maßnahmen stärkst du die Sicherheit deines Unternehmens und vermeidest potenzielle Schäden.